왜 이번 해킹이 ‘사실상 전원 털림’이라 불리나?

2025년 5월 19일, 과학기술정보통신부와 KISA는

국내 통신사 역사상 최대 규모의 해킹 사건을 공식 발표했습니다.

SK텔레콤 가입자와 알뜰폰 이용자를 포함한 총 2,695만 7,749건의 가입자 식별키(IMSI) 유출이 확인되었고,

이는 전체 가입자 수(약 2,500만 명)를 초과하는 수치로,

“사실상 SKT 고객 전원이 유심 정보가 털린 것”으로 평가받고 있습니다.

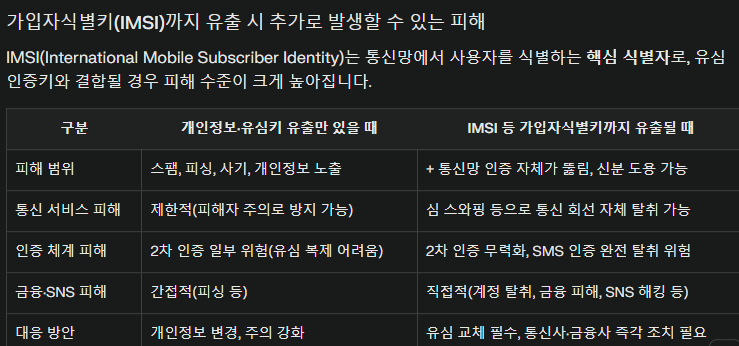

유출 정보의 심각성

항목 내용

| IMSI | 2,695만 7,749건 유출 |

| IMEI | 29만 1,831건(임시 저장, 유출 가능성 있음) |

| 유심 관련 항목 | 전화번호 포함 25종 유심 관련 정보 |

| 기타 개인정보 | 이름, 생년월일, 이메일 등 유출 정황 존재 |

핵심 위험 요인: 유심 복제, 심스와핑, 2차 사기 범죄에 활용될 수 있음

IMEI와 함께 조합되면, 실제 단말 복제 및 메시지 가로채기 가능성도 배제할 수 없습니다.

해킹 기술적 구조와 백도어 분석

이번 공격은 리눅스 백도어 악성코드 25종이 동원된 정교한 방식이었습니다.

BPF도어 계열의 은닉형 악성코드가 감염된 23대 서버에서

2022년 6월부터 약 1년 반 동안 정보를 지속적으로 유출한 정황이 밝혀졌습니다.

항목 내용

| 감염 서버 수 | 1차 5대 → 2차 조사 후 18대 추가 (총 23대) |

| 악성코드 | 총 25종, 은닉형 리눅스 백도어 포함 |

| 유출 기간 | 2022년 6월 ~ 2023년 12월 (추정) |

| 유출 용량 | 총 9.82GB |

SK텔레콤의 해명과 정부의 대응

- SK텔레콤 측 입장: "과거 가입자 정보는 아니다"라고 해명했지만

스마트워치, IoT 단말기 포함으로 수치 왜곡 의심 - 정부 공식 발표: "전 가입자 피해 가능성 높으며, SKT는 책임지고 보완 조치해야 한다"라고 경고

- KISA(한국인터넷진흥원): "IMEI 유출 포함 여부, 2차 범죄 우려 배제 어렵다"며 추가 조사 중

사용자 피해 우려와 필요한 대응

유출된 IMSI는 단순한 통신정보가 아닙니다.

유심 복제, 단말기 복사, OTP 가로채기, 문자 인증 조작 등

금융 보안 위협과 휴대폰 인증 기반 로그인 해킹 등

2차·3차 피해로 이어질 수 있는 심각한 보안 정보입니다.

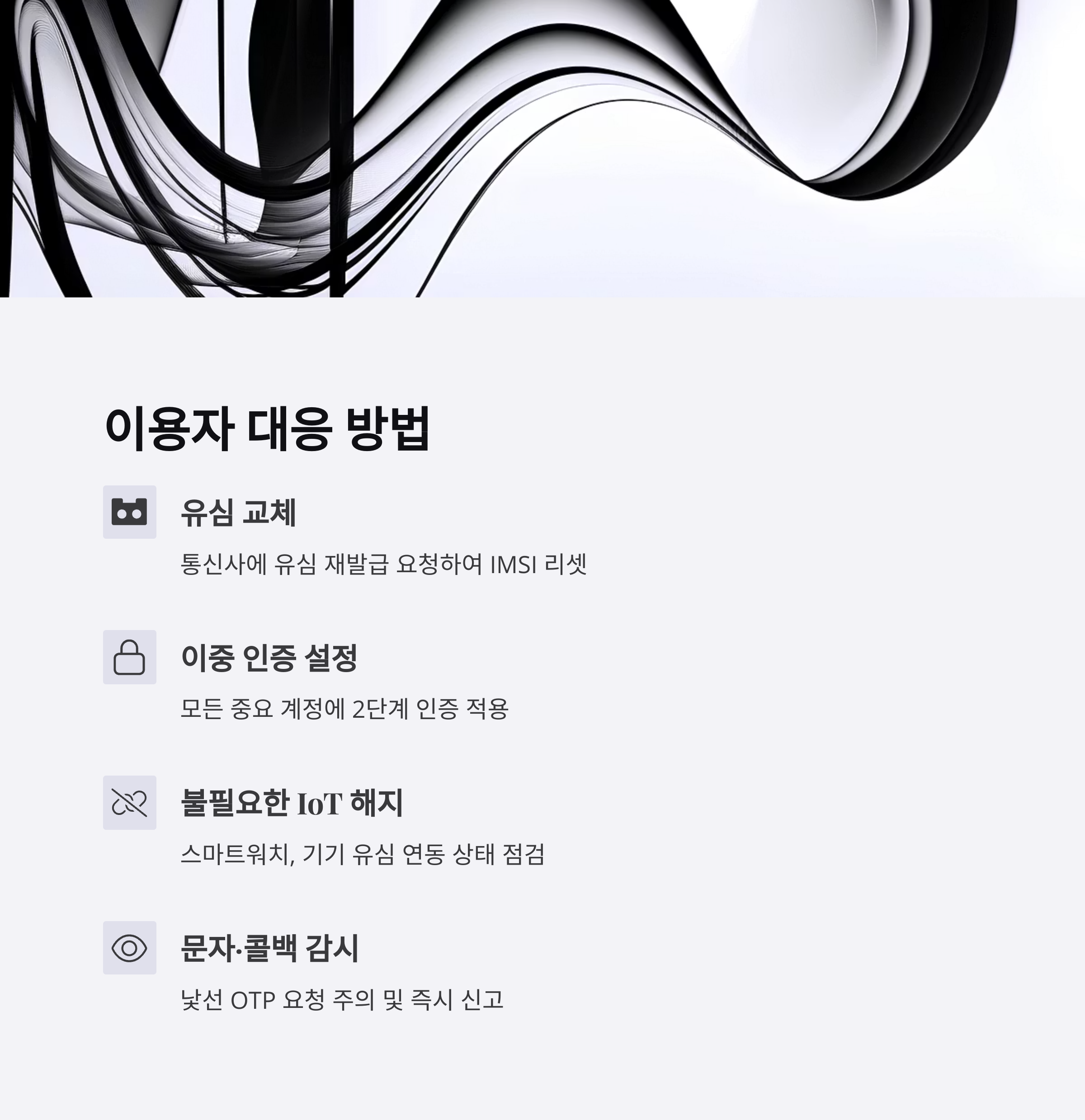

사용자는 다음과 같은 조치를 즉시 고려해야 합니다.

조치 항목 설명

| 유심 교체 | 통신사에 유심 재발급 요청, IMSI 리셋 목적 |

| 이중 인증 설정 | 각종 플랫폼에 2단계 인증 적용 |

| 불필요한 IoT 해지 | 스마트워치·기기 유심 연동 상태 점검 및 해지 |

| 문자·콜백 감시 | 낯선 문자, OTP 요청시 주의 및 신고 |

피해 규모 요약

구분 수치 및 내용

| 유출 IMSI | 2,695만 7,749건 |

| 유출 용량 | 9.82GB |

| 감염 서버 | 총 23대 |

| 악성코드 수 | 25종 |

| IMEI 임시저장 | 29만 1,831건(외부 유출 여부 미확인) |

| 전체 가입자 수 | 약 2,500만 명(SK텔레콤+MVNO 포함) |

전 국민 통신정보 보안의 근본 위기

SK텔레콤 해킹 사건은 기술적, 구조적, 사회적으로 심각한 보안 위기입니다.

IMSI·IMEI 유출은 단순한 고객정보 유출을 넘어서

모든 통신 단말기에 대한 통제 가능성까지 노출시킨 사례로 평가되며,

통신 인프라 보안에 대한 제도적 대개 편이 불가피한 상황입니다.

이용자 개별 대응과 정부 차원의 즉각적 보완책 마련이 시급합니다.

통신 3사의 동일한 취약점 존재 여부도 함께 점검되어야 할 시점입니다.